Schütze sich wer kann!

Die Zahl der Cyber-Angriffe auf Unternehmen ist 2021 so hoch wie zuvor: Attacken mit Erpressersoftware sind global um 93 % gestiegen (1) und der Trend wird sich fortsetzen. Zahlreiche Experten sagen eine neue Angriffswelle voraus.(²) – Der Corona-bedingte Digitalisierungsschub beflügelt das Ganze. RaaS ist längst zu einem rentablen Geschäftsmodell geworden – der jüngste Fall (Kaseya) ist dafür das beste Beispiel, der Verursacher (REvil/Sodinokibi) ist einer der bekanntesten „Anbieter“.

Während der BDI vorschlägt, ein „Nationales Wirtschaftsschutzzentrum“ einzurichten, um Unternehmen vor den stetig wachsenden Cyber-Risiken zu schützen und dazu ein Konzept für eine „Nationale Wirtschaftsschutzstrategie“ vorgelegt hat (1), haben wir uns entschieden, unseren Honeypot zu reaktivieren. Die Zahlen, die „er“ liefert, sind alles andere als süß. An diesem Honigtopf haben Naschkatzen definitiv wenig Freude. Zugegeben, Freude empfinden wir beim Sichten der Ergebnisse auch nicht; aber Bestätigung in dem, was wir immer wieder predigen: Einige Grundhausaufgaben zur IT-Sicherheit müssen einfach sein. Wer diese erledigt, senkt das Risiko, Opfer eines Cyberangriffs zu werden maßgeblich. Denn die Frage ist nicht ob, sondern wann und wie jede:r von uns angegriffen wird.

Schauen wir doch mal genauer hin, was unser Honeypot verrät und welche Einstellung Ihnen ein Stück mehr Sicherheit bringen:

1. Root-logins verbieten

Unser Honeypot verzeichnet schon immer auf den „root-User“ die meisten Angriffe. Er darf halt auch alles (zwinker). Prüfen Sie, ob Ihr Remote root-Login auf den Servern verboten ist – Immer mit dem eigenen Account und dann mit Sudo arbeiten. Mittels sudo kann man Befehle mit den Rechten eines anderen Benutzers, also auch „root“, ausführen. Im Idealfall benötigt man dann auch nochmal sein eigenes Kennwort. Sudo lässt sich mit dem unter Windows bekannten „Ausführen als …“ vergleichen. Profis geben hierbei auch nur einzelne Befehle frei. Um sich an den Systemen zu authentisieren, ist es empfehlenswert, die Authentifizierung nur mit Public-Key zu verwenden. So werden keine Kennwörter übermittelt. Aber Achtung: sollte der eigene Private-Key gestohlen werden, ist dies auch wieder eine Einfallsmöglichkeit! Dann bitte umgehend die Keys deaktivieren. Insofern vorhanden und möglich, kann man den administrativen Login auch nur von einzelnen IP-Adressen erlauben.

2. RDP abdichten

Bis zu 20.000 Angriffe auf RDP in 24 Stunden zeigt unser Honeypot, echt stattlich. Unser Tipp: Sichern Sie alle RDP-Zugriffe auf Ihr Netzwerk von extern ab und machen Sie sie nur per VPN erreichbar. RDP-Dienste tauchen immer wieder auch in den Exploit-Listen auf und sollten zusätzlich auch immer auf den aktuellen Stand geprüft werden.

3. Firewall dicht machen

Die Firewall ist oder die Firewalls sind ein wesentlicher Bestandteil, um ein Unternehmensnetzwerk zu schützen. Sie steht ständig unter „Beschuss“, wie eine Brandungsmauer, um die Küste zu schützen. Sie ist auch die letzte Instanz ins interne Netz. Daher sollten Sie ihre Aktualität regelmäßig prüfen. Ebenso muss das Regelwerk unter ständiger Kontrolle stehen. Um den internen Schutz zu gewährleisten, ist ein entsprechend segmentiertes Netz äußerst vorteilhaft; es erhöht die Sicherheit drastisch.

Innerhalb einer Woche zeigt unser Honeypot über 1. Mio Angriffe und das auf eine einzige IP-Adresse. Das sind weit mehr Bienchen als in einem Stock, würden Imker wohl dazu sagen …

4. Sichere Passwörter nutzen und Passwort-Richtlinien einführen

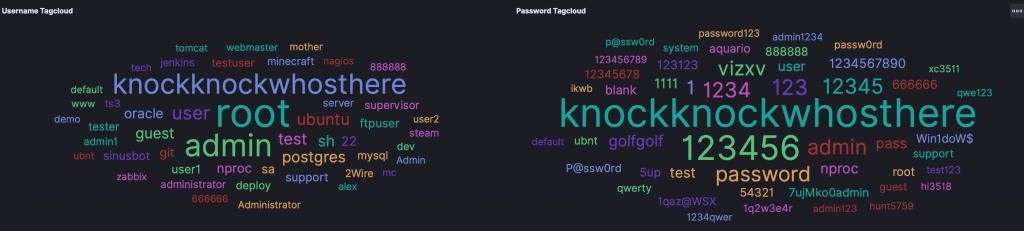

Wir zeichnen am Honeypot verwendete Passwörter auf, die bei den Angriffen verwendet werden. Kommen Ihnen einige bekannt vor? Uups….

Es ist immens wichtig, eigene und sichere Kennwörter zu verwenden. Bitte nutzen Sie niemals Standard-Kennwörter und die gleich gar nicht für verschiedene Accounts! Passwortmanager leisten gute Dienste für diejenigen, die mit komplexen Zahlen-Buchstaben-Sonderzeichen-Kombinationen auf Kriegsfuß stehen. Und bitte: keine Post-its unter der Tastatur oder Ähnliches. Forrester schätzt übrigens, dass 80% der Sicherheitsverstöße in Unternehmen auf kompromittierte Zugangsdaten zurückführen lassen.(³)

Im Unternehmen sollten Passwortrichtlinien dafür sorgen, dass Kennwörter regelmäßig geändert werden, die notwendige Komplexität haben und historisch nicht wiederverwendet werden können. Für eine weitere Hürde sorgt bestenfalls ein zusätzlicher Faktor, wie Token, OneTime usw. Auch innovative und moderne Systeme wie zum Beispiel von Deepsign (Verhaltensbasierter Faktor auf Basis von maschinellem Lernen) erhöhen die Sicherheit. Damit die Anwender nicht genervt werden, ein zusätzliches Kennwort eintippen zu müssen, können Sie über den Einsatz geeigneter Single-Sign-on-Systeme nachdenken.

5. Und viele IT-Sicherheits-Grundhausaufgaben

Zu den Grundhausaufgaben zählen wir neben den üblichen Lösungen am Endpoint und einer guten Firewall auch ein gutes Schwachstellenmanagement und eine Übersicht über alle Systeme in einer zentralen Lösung mit proaktiven Warnungen (Sammeln von Logs und Events) sowie ein guter und erprobter Notfallplan; kurz: ein rundes, ganzheitlich gedachtes und up-to-date IT-Sicherheitskonzept.

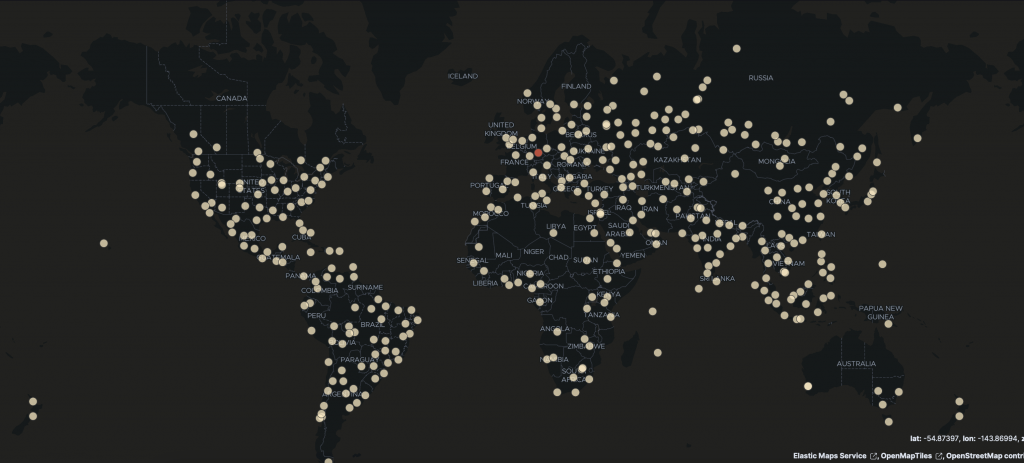

Woher kommen eigentlich die Bedrohungen?

Wie Sie in unser Honeypot-Attack-Map sehen, kommen Angriffe quasi von überall her.

FAZIT: Ohne Automatisierung geht’s nicht mehr, auch bei KMUs

Die Kriminellen machen es vor. Oder nach? Unwichtig. Wichtig ist: Automatisierte Angriffe im bestehenden Ausmaß sind manuell nicht mehr zu handeln. Moderne, automatisierte Sicherheitslösungen müssen deshalb zum neuen Sicherheitsstandard werden. Zahlreiche Hersteller bieten hier mittlerweile zuverlässige Lösungen, nicht nur im Enterprise-Umfeld, sondern auch für KMUs und das zu guten Konditionen. Beachten Sie: Der Schaden, den ein erfolgreicher Angriff anrichtet ist i. d. R. weitaus größer als der Invest in up-to-date-Security-Konzepte und -Lösungen (, die natürlich regelmäßig auf den Prüfstand gehören). Wenn Sie unsicher sind, ob Ihre Sicherheitseinstellungen einem Angriff standhalten: Holen Sie sich Hilfe beim Security-Dienstleister Ihres Vertrauens – bitbone.

PS: Vielen Dank an die Open-Source-Community für das Verfügbarmachen von Honeypot-Technologien.

Ich freue mich über Ihre Kontaktaufnahme

Sebastian Scheuring

Vorstand, Geschäftsführer, IT-Security Expert

T: +49 931 250993-10

M:

Connect auf LinkedIn

Quellen:

1 https://unternehmen-cybersicherheit.de/zahl-der-cyber-angriffe-auf-unternehmen-so-hoch-wie-nie-zuvor-industrie-fordert-wirtschaftsschutzstrategie/

2 https://computerwelt.at/news/ransomware-das-sagen-experten-zum-kaseya-angriff/

3 The Forrester Wave™: Privileged Identity Management, Q4 2018

Mehr aus dem bitbone Blog gibt’s hier