Warum Authentifizierung heute Pflicht ist

E-Mail war nie für das gebaut, was wir heute darunter verstehen: einen sicheren, vertraulichen Kommunikationskanal. Ursprünglich ein offenes Protokoll, das auf Vertrauen basierte, ist E-Mail heute einer der einfachsten Wege, Identitäten zu fälschen.

Ein Angreifer benötigt keine besonderen Fähigkeiten, um eine E-Mail im Namen eines Unternehmens zu verschicken. Genau das macht Spoofing so gefährlich – und so effektiv. Phishing-Attacken, CEO-Fraud oder Ransomware-Kampagnen nutzen genau diese Schwachstelle.

Ohne technische Maßnahmen zur Absenderauthentifizierung bleibt eine grundlegende Frage unbeantwortet:

Kommt die E-Mail wirklich von dem, der angibt sie verschickt zu haben?

Hier kommen SPF, DKIM und DMARC ins Spiel. Sie bilden gemeinsam das Fundament moderner E-Mail-Authentifizierung.

Was sind SPF, DKIM, DMARC – einfach erklärt

SPF (Sender Policy Framework):

SPF definiert, welche Server berechtigt sind, E-Mails im Namen einer Domain zu versenden. Der Eintrag wird im DNS der Domain veröffentlicht. Beim Empfang überprüft der Mailserver, ob der absendende Server in dieser Liste autorisiert ist.

📝 Beispiel: Nur E-Mails, die über mail.example.com gesendet werden, sind laut SPF erlaubt – alle anderen gelten als nicht autorisiert und können als verdächtig markiert oder abgelehnt werden.

DKIM (DomainKeys Identified Mail):

DKIM versieht jede ausgehende E-Mail mit einer digitalen Signatur. Diese Signatur wird im Header der E-Mail abgelegt und basiert auf einem privaten Schlüssel. Der öffentliche Schlüssel wird ebenfalls im DNS der Domain veröffentlicht. Der Empfänger-Server kann so überprüfen, ob die E-Mail unterwegs manipuliert wurde und wirklich vom angegebenen Absender stammt.

📝 Beispiel: Die Signatur der E-Mail passt nicht mehr zu Inhalt und Anhang. Es ist klar, daß die E-Mail verändert wurde. Ein Warnsignal für einen möglichen, böswilligen Eingriff.

DMARC (Domain-based Message Authentication, Reporting & Conformance):

DMARC baut auf SPF und DKIM auf und definiert eine Richtlinie, wie der empfangende Server mit E-Mails umgehen soll, die diese Prüfungen nicht bestehen. DMARC bietet zusätzlich ein Reporting-Feature: Administratoren erhalten Reports über Authentifizierungsfehler und können so Angriffsversuche frühzeitig erkennen.

📝 Beispiel: „Lehne jede E-Mail ab, die weder SPF noch DKIM erfolgreich passiert – und sende mir einen Bericht darüber.“

Gemeinsam sorgen diese drei Mechanismen dafür, dass Domains nicht mehr einfach gefälscht werden können – oder zumindest, dass gefälschte Mails sofort als solche erkannt und blockiert werden.

Typische Fehler und Missverständnisse

Obwohl SPF, DKIM und DMARC mächtige Werkzeuge sind, passieren bei der Implementierung häufig Fehler, die die Wirksamkeit deutlich einschränken. Hier sind die häufigsten Fallstricke:

-

Nur SPF implementieren – und denken, es reicht:

Viele Domains besitzen einen SPF-Eintrag, verzichten aber auf DKIM und DMARC. Das Problem: SPF allein schützt nicht vor „Header From“-Spoofing, weil SPF nur die Return-Path-Adresse prüft – nicht den eigentlichen sichtbaren Absender.

-

Ungültige oder gebrochene DKIM-Signaturen:

Wenn E-Mail-Inhalte unterwegs verändert werden (z. B. durch eine Marketing-Software, die Links trackt), kann die DKIM-Signatur ungültig werden. Auch falsch konfigurierte E-Mail-Systeme (z. B. bei Subdomains) führen häufig zu Problemen.

-

DMARC-Policy auf „none“ und nie anpassen:

DMARC mit der Policy p=none bedeutet lediglich: „Berichte senden, aber keine E-Mails blockieren.“ Viele Domains setzen DMARC auf „none“ – und belassen es dauerhaft dabei. Ohne schrittweise Umstellung auf „quarantine“ oder „reject“ bleibt der Schutz aus.

-

Keine Auswertung der DMARC-Reports:

DMARC-Reports enthalten wertvolle Informationen darüber, wer im Namen der eigenen Domain E-Mails versendet. Ohne Monitoring dieser Reports bleiben Angriffe oder Fehlkonfigurationen oft lange unentdeckt.

-

Zu komplexe oder fehlerhafte SPF-Records:

SPF-Records mit zu vielen „include“-Einträgen (z. B. durch eingebundene externe Dienste wie Newsletter-Tools) können das Limit von 10 DNS-Lookups überschreiten – was dazu führt, dass der SPF-Check stillschweigend fehlschlägt. Auch fehlende „-all“-Angaben oder Formatfehler sorgen dafür, dass der Schutz nicht zuverlässig greift.

Die Folge: E-Mails können nicht eindeutig geprüft werden – was legitime Nachrichten unzustellbar machen kann und gleichzeitig Spoofing erleichtert.

Best Practices für die Umsetzung

Wer SPF, DKIM und DMARC korrekt implementiert, schafft eine solide Basis für die Sicherheit seiner E-Mail-Kommunikation. Hier einige bewährte Empfehlungen aus der Praxis:

-

SPF-Records sauber halten:

- Beschränken Sie SPF-Records auf die nötigsten autorisierten Server.

- Verwenden Sie include-Statements sparsam, um das DNS-Lookup-Limit (10) nicht zu überschreiten.

- Schließen Sie den Record immer mit -all ab, um alle nicht autorisierten Server explizit auszuschließen.

📝 Tipp: Tools wie MXToolbox SPF Record Checker helfen dabei, Records auf Fehler zu prüfen.

-

DKIM korrekt konfigurieren und regelmäßig rotieren:

- Verwenden Sie ausreichend starke Schlüssel (2048 Bit werden heute empfohlen).

- Planen Sie eine regelmäßige Rotation der DKIM-Schlüssel (z. B. jährlich oder halbjährlich), um die Sicherheit weiter zu erhöhen.

- Stellen Sie sicher, dass alle E-Mail-Systeme Ihrer Domain korrekt signieren – insbesondere auch Third-Party-Tools wie Newsletter-Software.

📝 Tipp: Ein DKIM-Test über ![]() Home – dmarcian oder

Home – dmarcian oder DKIM Core hilft, gängige Fehler schnell zu erkennen.

-

DMARC schrittweise verschärfen:

- Beginnen Sie mit p=none und analysieren Sie die Reports.

- Steigern Sie die Policy nach Auswertung schrittweise auf quarantine und schließlich auf reject.

- Nutzen Sie Tools zur Report-Auswertung wie Postmark, Valimail oder dmarcian, um Angreifer und Fehlkonfigurationen frühzeitig zu erkennen.

📝 Tipp: Fangen Sie klein an und passen Sie die Policy erst an, wenn Sie sicher sind, dass Ihre legitimen E-Mails alle Authentifizierungen bestehen.

-

Monitoring nicht vergessen:

- DMARC-Reports regelmäßig prüfen.

- Abweichungen oder neue Absenderquellen identifizieren und validieren.

- Bei Bedarf Anpassungen am SPF- oder DKIM-Setup vornehmen.

-

Schulung und Awareness schaffen:

Auch wenn SPF, DKIM und DMARC technische Maßnahmen sind, sollten Ihre IT-Teams regelmäßig über deren Bedeutung und Funktionsweise informiert werden. Nur so können Fehlkonfigurationen langfristig vermieden werden.

Warum DMARC mit Reporting so mächtig ist

SPF und DKIM sind effektive Maßnahmen, um E-Mails zu authentifizieren – aber sie arbeiten im Verborgenen. Ohne DMARC bleibt Unternehmen verborgen, ob ihre Schutzmechanismen tatsächlich greifen – oder ob ihre Domains missbraucht werden.

DMARC bringt Licht ins Dunkel:

- Reporting: DMARC generiert tägliche XML-Reports, die genau aufzeigen, welche E-Mails im Namen Ihrer Domain versendet wurden – erfolgreich oder fehlgeschlagen.

- Transparenz: Sie sehen nicht nur Ihre eigenen E-Mail-Systeme, sondern auch potenzielle Angreifer, die versuchen, Ihre Domain zu fälschen.

- Datenbasiertes Handeln: Mit Hilfe der Reports können Sie erkennen, welche legitimen E-Mail-Dienste (z. B. CRM-Tools, Newsletter-Provider) vielleicht noch nicht korrekt signieren – und proaktiv handeln, bevor es zu Problemen kommt.

Warum das wichtig ist:

Angriffe, die im Namen Ihrer Domain verschickt werden, schaden nicht nur Ihrer IT, sondern auch Ihrem Ruf. Kunden, Partner und Lieferanten verlieren das Vertrauen in Ihre E-Mail-Kommunikation, wenn Fälschungen unentdeckt bleiben.

Mit DMARC-Reporting erhalten Sie:

- Sichtbarkeit über Angriffsversuche

- Kontrolle über Ihre Absenderlandschaft

- Eine solide Basis, um Ihre Policy Schritt für Schritt zu verschärfen

Beispiel für eine ideale Umsetzung

Um zu zeigen, wie eine vollständige Authentifizierung aussehen kann, hier ein einfaches Beispiel für eine gut konfigurierte Domain:

-

SPF-Record:

v=spf1 include:spf.protection.outlook.com -all

Dieser SPF-Record erlaubt nur Microsoft 365-Server, E-Mails im Namen der Domain zu versenden. Alle anderen Server werden ausgeschlossen (-all).

-

DKIM-Setup:

- 2048-Bit-Schlüssel im DNS der Domain veröffentlicht.

- E-Mail-System (z. B. Microsoft 365) signiert alle ausgehenden Mails automatisch.

- Schlüsselrotation: geplant alle 12 Monate.

-

DMARC-Record:

- Policy quarantine: Verdächtige E-Mails werden in den Spam-Ordner verschoben.

- Aggregate Reports (rua): Übersicht über alle Authentifizierungsversuche.

- Failure Reports (ruf): Detaillierte Fehlerberichte zu einzelnen fehlgeschlagenen E-Mails.

- Failure Options (fo=1): Report bereits bei SPF- oder DKIM-Fehlschlag, nicht erst bei beiden.

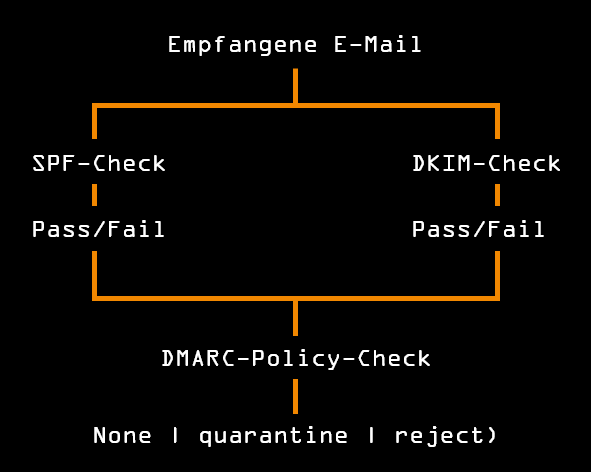

💡 DMARC-Policy-Flow (vereinfacht):

Fazit: Authentifizierung ist der erste große Schritt

SPF, DKIM und DMARC sind heute keine „Nice-to-have“-Technologien mehr – sie sind essenziell für den Schutz Ihrer Domain, Ihrer Marke und Ihrer Kundenbeziehungen. Ohne diese Basistechnologien bleibt Ihre E-Mail-Kommunikation anfällig für Angriffe und Missbrauch.

Richtig umgesetzt, sorgen sie nicht nur für technische Sicherheit, sondern auch für Vertrauen: bei Ihren Partnern, Kunden und Mitarbeitern.

Gerade in Zeiten zunehmender Cyberbedrohungen ist Authentifizierung der erste große Schritt, um Angreifern die Tür zur eigenen Infrastruktur konsequent zu verschließen.

Jetzt Sicherheit erhöhen

Nutzen Sie unseren kostenlosen Sicherheits-Check und erfahren Sie, wo Ihre größten Risiken liegen.